Hakowanie peceta komórką

29 lipca 2015, 10:04Izraelscy eksperci ds. bezpieczeństwa pokazali, w jaki sposób za pomocą tradycyjnego telefonu komórkowego (nie smartfonu) można dokonać ataku na komputer. Nie ma przy tym potrzeby wykorzystywania Wi-Fi, Bluetootha, USB czy połączenia kablowego.

Afty: Co warto wiedzieć o tej bolesnej dolegliwości? Objawy i sposoby leczenia

11 października 2024, 16:13Aftowe zapalenie jamy ustnej oraz afty nawracające to przypadłości, które mogą dotknąć zarówno dorosłych, jak i dzieci. Powodują dyskomfort i dolegliwości bólowe, a ich leczenie może okazać się wyzwaniem. Jak poznać aftę i jakie są rodzaje tych zmian w jamie ustnej? Dowiedz się, jakie są możliwe sposoby leczenia aft i dowiedz się, jakie są ich przyczyny.

Wpływy Imperium Rzymskiego sięgały Japonii

25 czerwca 2012, 17:13W zlokalizowanym w pobliżu Kioto kurhanie z V w. n.e. znaleziono 3 szklane koraliki, które powstały w warsztacie rzymskiego rzemieślnika. Oznacza to, że wpływy Imperium sięgały aż tutaj.

Nissan Leaf podatny na atak

25 lutego 2016, 14:04Najpopulrniejszy na świecie samochód elektryczny, Nissan Leaf, jest podatny na atak hakerski. Troy Hunt i Scott Helme wykazali, że niezabezpieczone API w połączeniu z numerem VIN samochodu, który to numer można łatwo zobaczyć przez szybę, pozwala cyberprzestępcom na przejęcie kontroli nad takimi funkcjami pojazdu jak klimatyzacja czy podgrzewanie siedzeń

Bing na iPhonie

28 sierpnia 2009, 10:54Microsoft zaoferował opensource'owy SDK, dzięki któremu można stworzyć narzędzia do korzystania z przeglądarki Bing na systemach iPhone i Mac. SDK pozwala na przepytywanie Binga z poziomu Cocoa i Cocoa Touch.

Windows 8 - początek nowej epoki?

4 lipca 2012, 05:40Zdaniem analityków firmy Gartner Windows 8 nie jest po prostu kolejną wersją systemu operacyjnego. Jego premiera wyznacza moment ważnej zmiany na rynku technologii.

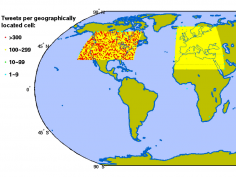

Na Twitterze znaleziono duży uśpiony botnet

24 stycznia 2017, 13:19Duży uśpiony botnet założony na Twitterze może zostać w każdej chwili obudzony i wykorzystany np. do rozsyłania spamu, zafałszowania trendów w serwisie czy do wpłynięcia na opinię publiczną. Jak informują Juan Echeverria Guzman i Shi Zhou z University College London, botnet Star Wars składa się obecnie z 350 000 fałszywych kont

Historia Windows - od Windows 1.0 do Windows 7

21 października 2009, 20:46Windows 7 to kolejne już wcielenie flagowego produktu Microsoftu, którego historia obejmuje kilkadziesiąt różnych wersji. Większość posiadaczy komputerów miała do czynienia jedynie z częścią systemów z rodziny Windows.

Leczy bez haju

6 lipca 2012, 05:55W 2009 r. Tikun Olam, izraelska firma specjalizująca się w hodowli i dystrybucji marihuany medycznej, rozpoczęła prace nad odmianą konopi z podwyższoną zawartością kannabidiolu (CBD). Dzięki temu powstała nowa odmiana Avidekel, która wpływa ponoć na stan zapalny leżący u podłoża różnych chorób.

Izraelczycy podsłuchują żarówki

17 czerwca 2020, 05:02Naukowcy z Uniwersytetu Ben-Guriona oraz Instytutu Weizmanna poinformowali o opracowaniu techniki podsłuchu z... drgań żarówki znajdującej się w pokoju, w której prowadzona jest rozmowa. Wywołane dźwiękiem zmiany ciśnienia powietrza na powierzchni wiszącej żarówki powodują jej niewielkie drgania, które można wykorzystać do podsłuchu w czasie rzeczywistym, stwierdzili naukowcy